اینترنت یک شبکه جهانی است که همهچیز و همهکس را به هم متصل میکند. مردم پروفایلهای خود را در شبکههای اجتماعی به اشتراک میگذارند، کسب و کارها تراکنشهای تجاری آنلاین انجام میدهند، تولیدکنندگان محتوای آثار خود را به صورت آنلاین منتشر میکنند و خیلی از موارد دیگر که میتوان به آن اشاره کرد. این شبکه از اتصال باعث نوآوری، اشتراکگذاری گسترده اطلاعات و تسهیل فعالیتهای تجاری شده است. متأسفانه، این وضعیت فرصتهایی را نیز فراهم کرده است تا از نقاط ضعف پلتفرمهای مختلف سوءاستفاده کرده و به شهرت آنها آسیب بزنند یا قربانیان را فریب دهند. افزایش امنیت دامنه با DNSSEC یکی از راه های جلوگیری از این آسیب ها است که در این مقاله به آن می پردازیم.

DNS چیست؟

DNS یا (Domain Name System) سیستمی است که نامهای دامنههای وبسایتها را به آدرسهای IP قابل فهم برای کامپیوترها تبدیل میکند. به بیان ساده، DNS مثل یک دفترچه تلفن اینترنتی عمل میکند که وقتی شما یک آدرس وبسایت (مثل www.example.com) را وارد میکنید، این سیستم به شما کمک میکند تا به سرور صحیح متصل شوید. کار DNS این است که شما نیازی به حفظ کردن آدرسهای عددی IP ندارید و به جای آن میتوانید با استفاده از نامهای دامنه به وبسایتهای مورد نظرتان دسترسی پیدا کنید. این سیستم یکی از اصلیترین بخشهای زیرساخت اینترنت است و بدون آن، مرور اینترنت به صورت کارآمد امکانپذیر نخواهد بود.

سیستم DNS یکی از اجزای کلیدی اینترنت جهانی است. با این وجود این سیستم دههها پیش طراحی شده، زمانی که وسعت اینترنت کوچکتر بوده، عمدتاً توسط متخصصان استفاده میشد و نگرانیهای امنیتی کمتری داشت. جهان اکنون بسیار متفاوت است و به دلیل اهمیت اساسی DNS، به طور مداوم هدف حملات است، زیرا حملات به آن میتواند تقریباً تمام فعالیتهای اینترنتی را مختل کند. از حملات DDOS در مقیاس وسیع گرفته تا ربودن سرورهای DNS و مسموم کردن رکوردهای آن. این عوامل مخرب به طور مداوم تهدیدی هستند که باید همگی از آن آگاه باشیم.

گروه مهندسی اینترنت (IETF)، که مسئول استانداردسازی پروتکل DNS هستند، به طور مداوم در تلاش برای بهبود امنیت و ثبات DNS بودهاند. یکی از ارتقاءهای کلیدی، مجموعه ویژگیهای DNS Security Extensions (DNSSEC) است که با استفاده از امضاهای دیجیتال، احراز هویت و اعتبارسنجی را به DNS اضافه میکند.

چرا امنیت دامنه (DNSSEC)؟

هر درخواستی که شما از طریق اینترنت انجام میدهید مانند ارسال پیام در واتساپ، مشاهده ویدیو در یوتیوب، ارسال استوری در اینستاگرام، یا جستجو در موتور جستجو برای یافتن پاسخ، با یک درخواست DNS شروع میشود. کامپیوتر یا گوشی هوشمند شما ارتباطی با سرور از راه دور برقرار میکند و سیستم نام دامنه (DNS)، آدرس IP مربوط به نام میزبان را فراهم میکند.

DNS در اوایل دهه ۱۹۸۰ استاندارد شد، زمانی که اینترنت در مراحل ابتدایی خود بود. در آن زمان، سیستمها و شبکهها نسبتاً کم بودند و بیشتر آنها بخشی از سازمانهای معتبر بودند و نگرانی اصلی سهولت ارتباط بود تا امنیت. به همین دلیل، DNS به سادگی طراحی شد: کامپیوتر شما از یک حلکننده DNS درخواست آدرس IP میکرد و پاسخ را بدون هیچ شرطی قبول میکرد، بدون اینکه بررسی کند که آیا پاسخ از منبع معتبر آمده است یا اطلاعات برگشتی تغییر کرده است.

حملات جعل DNS و مسمومیت کَش

با گسترش روزافزون اینترنت و اتصال سیستمهای بیشتر به آن، افراد مخرب به طور مداوم تلاش کردهاند تا آسیبپذیریهای مختلف در سیستمها و برنامههای کاربردی را پیدا کرده و مورد بهرهبرداری قرار دهند. سیستم DNS پایه دارای چندین آسیبپذیری است، از جمله جعل DNS و مسمومیت کَش.

جعل DNS مکانیزمی است که در آن پاسخ مشروع به یک درخواست DNS با پاسخی جعل شده جایگزین میشود. مسمومیت کَش زمانی است که یک عامل مخرب کَش DNS حلکنندههای DNS را آلوده کرده و باعث میشود آنها آدرس یک وبسایت مخرب را بازگردانند.

یک مهاجم حملهگر واسط (MITM) میتواند با جعل آدرس یک سرور DNS معتبر، درخواستهای DNS را رهگیری کند. مهاجم پاسخ DNS را تغییر داده و به وبسایت مخرب هدایت میکند. نتیجه این است که کَش در حلکنندههای DNS با اطلاعات نادرست آلوده میشود. حتی برخی از سازمانهای بسیار بزرگ و معروف نیز مورد هدف قرار گرفتهاند.

تصور کنید یک نهاد مخرب بخواهد اطلاعات ورود شما به فیسبوک یا چیزی به مراتب جدیتر، مانند اطلاعات بانکی شما را سرقت کند. مهاجم یک نسخه تقلبی از وبسایت ایجاد کرده و کَش حلکننده DNS را آلوده میکند. وقتی شما سعی میکنید به حساب فیسبوک یا وبسایت بانکی خود وارد شوید، حلکننده DNS آدرس IP تقلبی را برمیگرداند. مرورگر شما بدون اطلاع شما به وبسایت مخرب متصل میشود و شما اطلاعات ورود خود را وارد میکنید که توسط مهاجم ضبط میشود.

نیاز به گسترشهای امنیتی DNS

آسیبپذیریهای توصیفشده، نیاز به بهبود سیستم DNS از طریق افزودن مکانیزمهای احراز هویت و تأیید را به وضوح نشان دادند تا از تغییرات مخرب در پاسخهای جستجوی DNS جلوگیری شود. با شناسایی این نیاز، گسترشهای امنیتی (DNSSEC) در سال 2005 به یک استاندارد تبدیل شد و احراز هویت منبع داده و حفاظت از یکپارچگی دادهها را به سیستم نام دامنه افزودند.

فرآیند افزایش امنیت دامنه با DNSSEC چگونه است؟

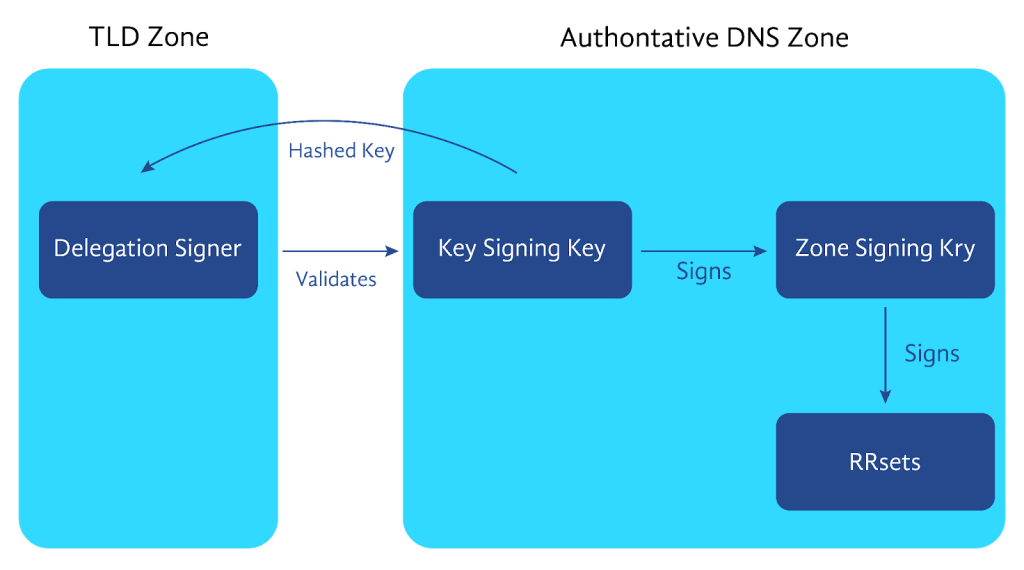

DNSSEC از مکانیزم رمزنگاری کلید عمومی/خصوصی برای احراز هویت این که دادهها از یک منطقه معتبر میآیند و پاسخ در مسیر انتقال تغییر نکرده است، استفاده میکند.

به زبان سادهتر سیستم DNS به صورت سلسلهمراتبی است، به این معنی که از یک نقطه شروع میشود و به سمت پایین میرود. در بالای این سلسلهمراتب، ناحیه ریشه (root zone) قرار دارد که بالاترین سطح است. بعد از آن، دامنههای سطح بالا (TLD) مانند .com و .org قرار دارند و در نهایت، سرورهای DNS که مسئول دامنههای خاص هستند. برای اینکه اطمینان حاصل شود که اطلاعاتی که از این سیستم دریافت میکنید صحیح و دستنخورده است، نیاز به ایجاد یک زنجیره اعتماد است:

زنجیره اعتماد: زمانی که یک دامنه (ناحیه فرزند) اطلاعات را با امضای دیجیتالی معتبر ارسال میکند، دامنه بالاتر (والد) باید این امضا را بررسی کند تا مطمئن شود که این اطلاعات تغییر نکرده است.

بررسی امضا: دامنه بالاتر (TLD) باید امضای دیجیتالی دامنه پایینتر (فرزند) را با استفاده از کلیدهای خود تأیید کند. همچنین، کلیدهای دامنه TLD نیز باید توسط ناحیه ریشه تأیید شوند.

نقطه اعتماد: ناحیه ریشه در بالای سلسلهمراتب قرار دارد و به عنوان نقطه اعتماد اصلی عمل میکند. به این معنی که اعتماد به اطلاعاتی که از دامنههای پایینتر دریافت میشود، به اعتبار ناحیه ریشه بستگی دارد.

به این ترتیب، DNSSEC به کمک رمزنگاری، اطمینان میدهد که اطلاعات دریافتی از سیستم DNS معتبر و تغییر نیافته است. استاندارد DNSSEC انواع رکوردهای زیر را برای امضاء و اعتبارسنجی امضاء مشخص میکند:

1. رکوردهای منابع DNSKEY برای ذخیره کلیدهای عمومی استفاده میشوند. این کلیدها نامتقارن هستند: کلیدهای عمومی در رکوردهای DNS ذخیره میشوند و کلیدهای خصوصی برای امضاء استفاده میشوند و منتشر نمیشوند.

2. RRSIG (امضاء رکورد منبع) امضاهای دیجیتال برای مجموعههای رکورد منابع DNS را ذخیره میکند.

3. NSEC/NSEC3 (رکورد امن بعدی) مکانیزم تصدیق شدهای برای بازگرداندن پاسخ امضا شده برای رکوردی که وجود ندارد، ارائه میدهد.

4. DS (امضاء کننده تفویضی) هش رکوردهای DNSKEY ذخیره شده در ناحیه والد است.

5. رکوردهای CDS/CDNSKEY (DS کودک / DNSKEY کودک) برای بهروزرسانی خودکار رکوردهای DS و DNSKEY با ناحیه والد استفاده میشوند.

فرایند اعتبارسنجی DNSSEC و زنجیره اعتماد

به طور کلی، در سیستم DNSSEC، اعتبارسنجی رکوردها از ناحیه ریشه شروع شده و به سمت پایین در زنجیره اعتماد ادامه مییابد، که شامل ناحیههای بالادستی و زیرمجموعهها میشود. این فرآیند تضمین میکند که رکوردهای DNS به طور امن و معتبر از منابع درست دریافت شدهاند.

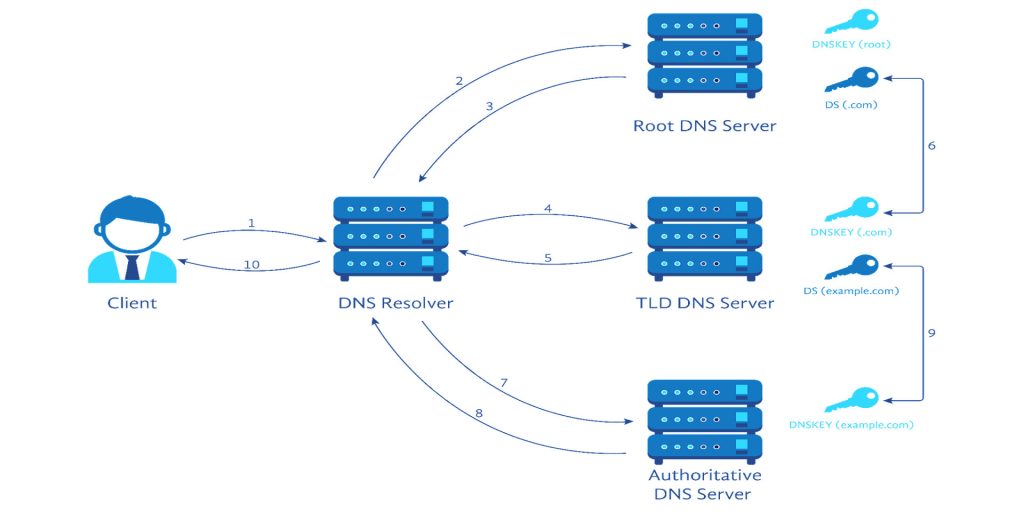

بیایید فرایند اعتبارسنجی DNSSEC را با زبان ساده توضیح بدهیم:

1. درخواست کلاینت: فرض کنید شما به دنبال یک وبسایت به نام `example.com` هستید و از یک سیستم جستجوی DNS که از DNSSEC پشتیبانی میکند استفاده میکنید.

2. پرسش از سرور ریشه: سیستم جستجوی DNS شما اولین سوال را به سرور ریشه اینترنت ارسال میکند. این سرور به شما میگوید که وبسایتهای مربوط به دامنه `com` را پیدا کنید و همچنین اطلاعاتی درباره امنیت دامنه `com` به شما میدهد.

3. دریافت اطلاعات: سرور ریشه اطلاعاتی درباره سرورهای دامنه `com` و یک رکورد ویژه به نام DS که مربوط به امنیت دامنه `com` است، به شما میدهد.

4. اعتبارسنجی: با دریافت رکورد DS، سیستم شما میفهمد که دامنه `com` از تکنولوژی DNSSEC برای افزایش امنیت استفاده میکند. به این ترتیب، سیستم جستجوی DNS شما میتواند ادامه دهد و مطمئن شود که اطلاعاتی که در مراحل بعدی دریافت میکند معتبر و ایمن است.

5. پرسش از سرورهای TLD: بعد از دریافت اطلاعات از سرور ریشه، سیستم شما به سرورهای دامنه سطح بالا (TLD) برای دامنه com پیام میفرستد.

6. دریافت اطلاعات از سرورهای TLD: این سرورها اطلاعاتی درباره سرورهای معتبر دامنه example.com را به شما میدهند، به همراه یک رکورد DS که مربوط به امنیت دامنه com است.

7. اعتبارسنجی رکورد DS: سیستم شما کد امنیتی (KSK) دامنه com را گرفته و آن را با رکورد DS دریافتی از سرور ریشه مقایسه میکند.

8. بررسی صحت: اگر کد امنیتی (KSK) و رکورد DS مطابقت داشته باشند، سیستم شما میفهمد که اطلاعاتی که از سرورهای دامنه com دریافت میکند، معتبر و قابل اعتماد است.

9. پرسش از سرورهای معتبر: سیستم شما اکنون پیامهایی به سرورهای معتبر دامنه example.com میفرستد و اطلاعات و کد امنیتی (DNSKEY) دریافت میکند.

10. بررسی کد امنیتی: سیستم شما کد امنیتی (KSK) دریافتشده از سرورهای معتبر را با رکورد DS که از سرورهای دامنه سطح بالا (TLD) گرفته، مقایسه میکند.

11. تایید اعتبار: اگر کد امنیتی با رکورد DS مطابقت داشته باشد، سیستم شما میفهمد که اطلاعات دامنه example.com معتبر است.

12. برگرداندن نتایج: در نهایت، سیستم شما اطلاعات معتبر را به کاربر (کلاینت) برمیگرداند.

سخن آخر

مشابه با HTTPS، DNSSEC با فعال کردن پاسخهای معتبر بر روی پروتکلهای غیرامن، یک لایه امنیتی اضافه میکند. در حالی که HTTPS ترافیک را رمزگذاری میکند تا هیچکس نتواند به فعالیتهای اینترنتی شما نظارت کند، DNSSEC تنها پاسخها را امضا میکند تا جعلها قابل شناسایی باشند. DNSSEC راهحلی برای یک مشکل واقعی ارائه میدهد بدون اینکه نیازی به رمزگذاری باشد.

در دنیای امروز، امنیت اینترنت بیش از پیش اهمیت پیدا کرده است و DNSSEC به عنوان یک لایه حفاظتی ضروری در این مسیر عمل میکند. با پیادهسازی DNSSEC، میتوانید از دستکاریها و جعلهای DNS جلوگیری کنید و اطمینان حاصل کنید که اطلاعات دریافتی از منابع معتبر و اصیل است. به یاد داشته باشید که در دنیای دیجیتال پرچالش امروزی، امنیت تنها با استفاده از تکنولوژیهای نوین و مستمر قابل دستیابی است. فعالسازی DNSSEC گامی مهم در راستای ارتقای امنیت و اعتماد در فضای آنلاین است، که به محافظت از دادههای شما و حفظ سلامت سیستمهای اینترنتی کمک میکند. بنابراین، به تأسیس و استفاده از این فناوری با جدیت بپردازید و از تهدیدات سایبری جلوگیری کنید.